Scenario: Dominio Active Directory, Domain controller multipli e Certification Authority già installata sul primo domain controller.

In questa configurazione può succedere che i DC secondari non riescano a rinnovare il certificato per il ruolo di Domain Controller, causando quindi problemi all’accesso SSL ad Active Directory specialmente da parte di applicazioni di terze parti (ad esempio il Single Sign On di VMWare).

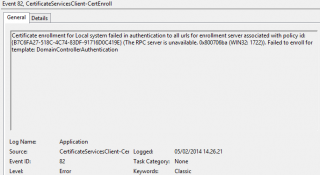

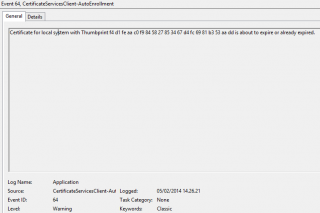

Nel log possiamo trovare questi errori subito dopo il logon:

Onde evitare questo problema bisogna attiva l’Auto Enrollment dei certificati nel dominio.

Sulla CA:

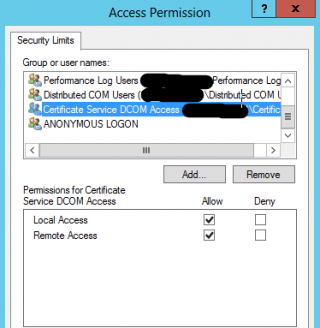

- Verificare che il gruppo Certificate Service DCOM Access abbia i corretti permessi sul DCOM.

- In Component Services nelle proprietà di My Computer, verrificare che nel tab COM Security sotto Access Permission – Edit Limits il gruppo sia presente ed abbia entrambi gli accessi abilitati.

- In Component Services nelle proprietà di My Computer, verrificare che nel tab COM Security sotto Launch and Activation Permissions – Edit Limits il gruppo sia presente e abbia tutti permessi di esecuzioni impostati

- In Component Services nelle proprietà di My Computer, verrificare che nel tab COM Security sotto Access Permission – Edit Limits il gruppo sia presente ed abbia entrambi gli accessi abilitati.

- Verificare che il gruppo Certificate Service DCOM Access in AD contenga almeno i seguenti utenti/gruppi:

- INTERACTIVE

- Domain Controllers

- Authenticated Users

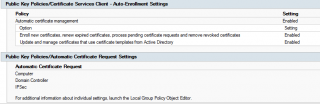

- Modificare la Default Domain Controller Policy. Sotto Policies – Windows Settings – Security Settings – Public Key Policies modificare le seguenti impostazioni:

- Certificate Service Client – Auto-Enrollment: Abilitare la policy e vistare i due checkbox

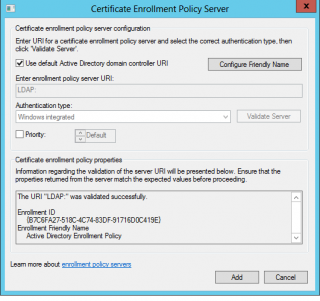

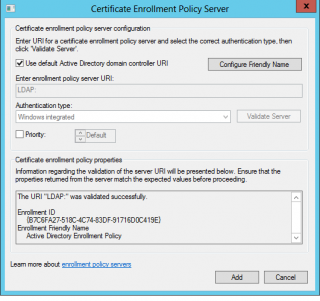

- Certificate Service Client – Certificate Enrollment Policy: Abilitare la policy e aggiungere un policy alla lista. Nella finestra della nuova policy Vistare l’utilizzo del path DC di default in AD e validare.

- Sotto alla chiave Automatic Certificate Request Setting aggiungere i template di Domain Controller, Computer e tutti gli altri eventuali certificati che si vuole possano essere automaticamente rinnovat

- Certificate Service Client – Auto-Enrollment: Abilitare la policy e vistare i due checkbox

Al termine della modifica la policy dovrebbe essere configurata così:

Fatto questo ed atteso l’opportuno tempo di replica si può procedere ad eseguire un gpupdate /force nei DC con certificato scaduto. Se tutto va bene non ci saranno errori nell’event log sotto Application. Nel caso compaiano errori di RPC non disponibile verificare i permessi DCOM e l’appartenenza al gruppo. A volte inoltre succede che la CA non prenda immediatamente le nuove impostazioni in tal caso eseguite per forzare la sincronizzazione:

- certutil -setreg SetupStatus -SETUP_DCOM_SECURITY_UPDATED_FLAG

- net stop certsvc

- net start certsvc

Il client può essere forzato ad eseguire un auto enrollment usando certutil -pulse.